Атаки на цепочку поставок — это проникновение в инфраструктуру компании с помощью стороннего ПО или поставщика, у которого есть доступ к цифровым системам. |

| При этом атака на цепочку поставок может быть нацелена и непосредственно на вашу компанию, и на те компании, для которых вы сами выступаете поставщиками. Таким образом, многие компании являются промежуточными звеньями на пути к заветной цели злоумышленников. |

|

Как не стать тем самым слабым звеном? И что нужно знать об атаках этого типа? |

Популярное — не значит безопасное Начнём с самой громкой истории прошлого года. В конце марта 2024 года мировое ИБ-сообщество потряс необычный инцидент — в набор утилит XZ Utils был добавлен бэкдор, попавший в популярные сборки Linux. Это происшествие стало ярким примером атаки на цепочку поставок, когда известное ПО, применяемое многими организациями, было модифицировано с вредоносными целями. К счастью, схему злоумышленников хоть и случайно, но крайне своевременно раскрыли. |

| Как вообще это получилось Больше двух лет кропотливой работы, терпение...

и пользователь под ником Jia Tan получил доступ к проекту XZ Utils, который входил в состав многих популярных дистрибутивов Linux. Злоумышленники применяли тактики социальной инженерии и даже создавали поддельных членов сообщества, чтобы завоевать доверие от мейнтейнера XZ Utils.

Подробнее об этой истории можно почитать в наших статьях. |

|

Почему атаки на цепочки поставок — это важно Атаки на цепочку поставок могут свести на нет любые усилия в обеспечении безопасности инфраструктуры компании, потому что их особенно трудно предотвратить и обнаружить. А последствия атаки могут быть огромными — как в финансовом, так и в репутационном отношении. Представьте, что вы являетесь поставщиком компании и именно через вас злоумышленники добрались до чего-то исключительно ценного и секретного. Будет ли эта компания дальше с вами сотрудничать? Может быть, и да, но, как говорится, осадочек останется. Как правило, в атаках на цепочки поставок вредоносный компонент доставляется до целевой организации через доверенного поставщика программного обеспечения, когда от него не ожидается никакой угрозы. Этот способ обхода защитных механизмов и политик безопасности очень эффективен. Или, говоря проще, он работает. И вот почему: На заражённый компонент ПО может не распространяться работа средств защиты, потому что он по умолчанию расценивается как доверенный Компонент может свободно распространяться по сети организации и устанавливаться на множество компьютеров, включая критически важные серверы | | Распознать и предотвратить установку вредоносного компонента ПО крайне тяжело |

|

В отличие от классической целевой атаки на ресурсы компании — не нужно преодолевать многоуровневую защиту | |  |

|

Заражение или «внедрение» вредоносной функциональности может происходить на самых разных этапах, таких как: |

Модификация средств разработки продукта для интеграции в него компонента от злоумышленников |

| |  Взлом веб-сайта поставщика ПО для подмены распространяемой копии или конкретной версии продукта |

|

Заражение средств доставки продукта (например, съемных носителей) |

| |  Распространение зараженного ПО, где самый частый пример — якобы бесплатные тестовые версии продукта |

|

Попытки редактирования публичных репозиториев в надежде, что внедряемый вредоносный компонент пройдёт ревью сообщества |

|

|

Если говорить про случай с XZ Utils, то он по‑своему уникален тем, что этот пакет утилит был очень популярен и имел хорошую репутацию, но злоумышленники сумели убедить сообщество якобы в «порядочности» разработчика, который внедрял вредоносный компонент. Это показывает, что открытый исходный код не является панацеей — всегда есть риск получить вредоносную сборку даже из официального источника, — рассказывает аналитик Центра компетенции по анализу защищённости Александр Корнев. — Атаки на цепочки поставок проще выполнять в среде нового, непопулярного или узкоспециализированного программного обеспечения. Сообщество таких продуктов небольшое, поэтому оценить степень их безопасности бывает очень сложно либо это занимает много времени. Хорошая новость относительно атак на цепочки поставок только одна — их сложно организовать. Злоумышленникам требуется немалое количество времени и ресурсов на подготовку. |

Чаще всего авторами атак на цепочки поставок выступают крупные киберпреступные организации или группировки прогосударственных хакеров. Однако атаки на цепочки поставок сегодня могут выполняться и хакерами-одиночками. | |  |

|

Выгоды для злоумышленников: • | Возможность распространения атак на множество организаций: чем выше популярность продукта, тем шире может стать список потенциальных жертв | | | • | Удобный способ обхода ограничений и применяемых политик безопасности | | | • | Возможность скрытного и длительного присутствия в целевой компании, например для ведения промышленного шпионажа. |

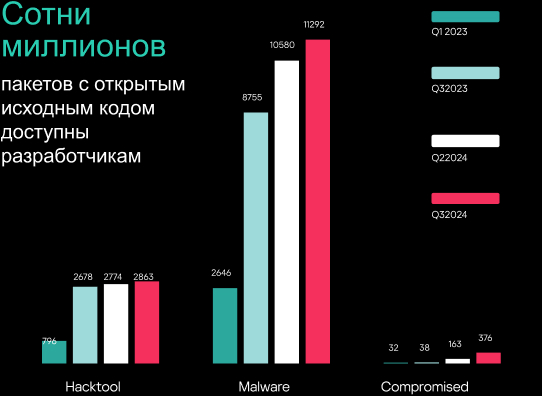

Open Source — проекты  100M+ разработчиков используют GitHub |

| | 12 000+ известно уязвимых пакетов с открытым исходным кодом |

|

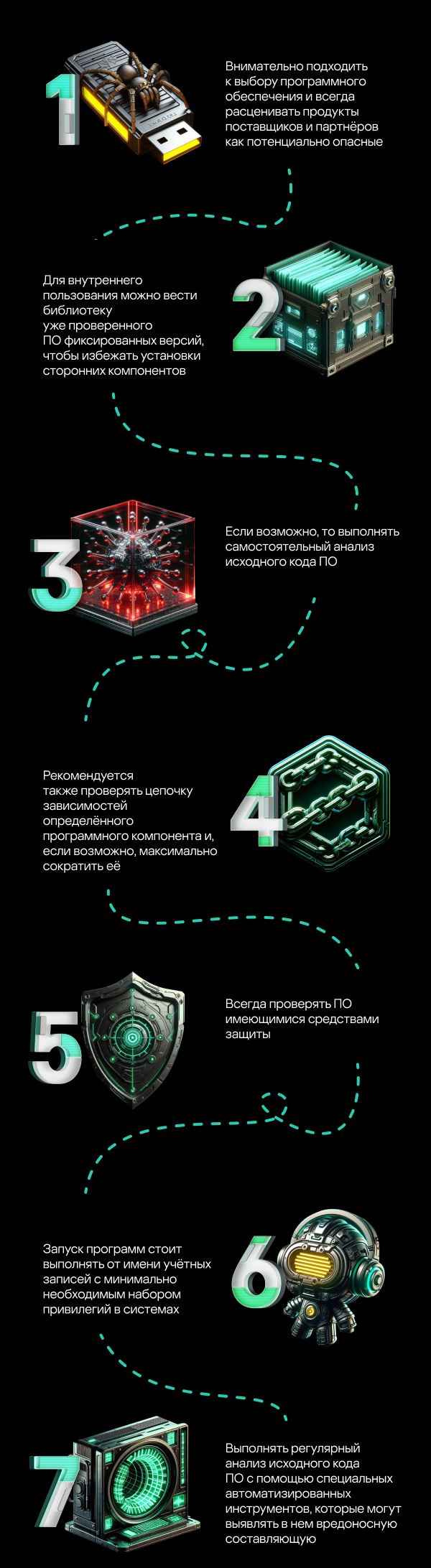

Как отмечалось выше, предотвращать атаки на цепочки поставок очень сложно, в любой компании применяется множество программных средств, с десятками зависимых компонентов, и в каждый из них может быть заложен вредоносный компонент в любой момент времени. Сократить такие риски можно,

если придерживаться следующих общих правил: |

|

Атаки на цепочку поставок являются средством получения начального доступа к интересующей компании.

Злоумышленникам в любом случае потребуется дальше закрепляться в сети и развивать другие атаки, поэтому можно успешно выявлять вредоносную активность на последующих этапах и вовремя принять все необходимые меры. |

|

|

Заметки редактора Мне нравятся командные виды спорта. Я заметила, что когда команда сыгранная и все друг другу доверяют без лишних слов — её трудно остановить. А вот если хотя бы один игрок выпадает из игры — пиши пропало. Казалось бы, это нелогично! Ведь есть же ещё его партнёры. Однако у них свои зоны ответственности, свои задачи и проблемы. Игра рассыпается. В информационной безопасности та же самая история — порой достаточно одной уязвимости в доверенной системе или приложении, чтобы вся мощная система ИБ осталась в дураках. Поэтому в дополнение ко всем мерам и средствам защиты стоит воспользоваться старой русской поговоркой: «Доверяй, но проверяй». В эпоху атак на цепочки поставок и дипфейков она снова обрела актуальность. Так что в цифровом пространстве я включаю на максимум бдительность и подозрительность. А безоговорочное доверие оставляю для родных и близких. Редактор рассылки

Полина Матвеева |

|

© АО «Лаборатория Касперского», 2025. Если Вы хотите отказаться от получения писем, нажмите здесь. Не отвечайте на это письмо, оно рассылается автоматически. Чтобы ознакомиться с политикой конфиденциальности, нажмите здесь. |

|